Red Team by Synacktiv

/Cybersécurité offensive : comment compromettre une entreprise en 2025 ?

Synacktiv, expert français mondialement reconnu de la cybersécurité offensive, nous a fait une démonstration pratique, grâce à sa « Red Team », des nouvelles méthodes d’attaques et de compromission des organisations en 2025.

On ne compte plus dans l’actualité récente, les cas de vols de données massifs (France Travail), les vols de milliards d’identifiants et de mots de passe liés à des comptes personnels (Google, Apple, Facebook), les cas d’espionnage politique et industriel, d’interruption de production et de demandes de rançons (ex : groupe Jaguar Land Rover), d’atteinte à la réputation, de destruction du patrimoine informationnel, etc. Dans tous ces exemples, les organisations étaient perméables à des groupes d’attaquants, cybercriminels, groupes étatiques ou « insiders » (menace interne), qui ont su exploiter les angles morts de leurs systèmes d’information, les failles de leurs réseaux ou les faiblesses, l’insouciance voire la bêtise des Humains...

Red Team by Synacktiv

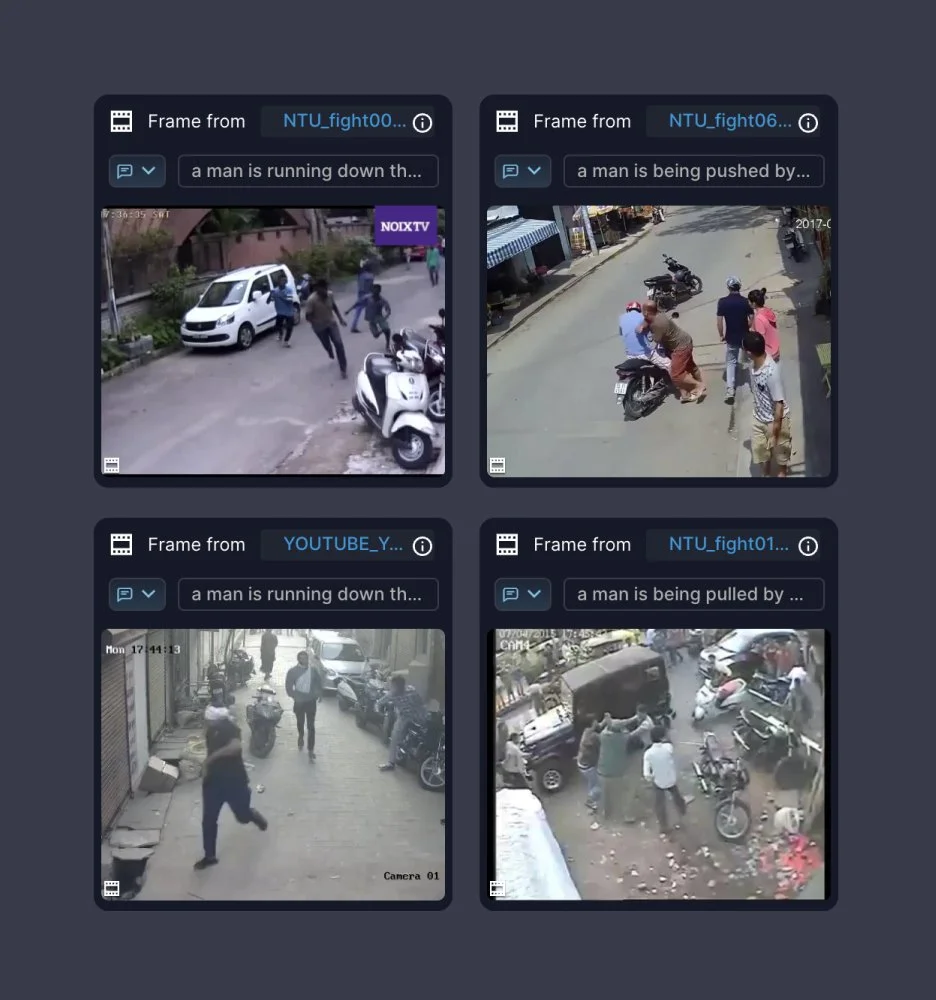

À travers des démonstrations concrètes issues de leurs opérations de Red Team, les hackers éthiques de Synacktiv nous ont dévoilé comment les attaquants peuvent compromettre une entreprise ou une organisation en 2025.

L’objectif de leurs missions (35 réalisées en 2024) est d’essayer de pénétrer le réseau d’un client Synacktiv sans se faire repérer ou prendre par le système de défense de l’attaqué (en l’occurrence le client qui ignore qu’il s’agit d’une attaque éthique au moment où elle se déroule). Seul le responsable de l’entreprise ciblée (ou le CISO) sait qu’un contrat a été signé avec Synacktiv pour tester sa résistance aux attaques non éthiques.

En moyenne, la Read Team Synacktiv met 15 jours à accéder initialement aux réseaux d’entreprises. La compromission d’applications et de mots de passe sur Internet demeure le principal vecteur d’accès initial (50% des intrusions). L’ingénierie sociale représente 15% des intrusions et l’intrusion physique 10%. La sécurité Wi-Fi, plus renforcée, est aujourd’hui un vecteur d’intrusion rare.

Les enseignements à retenir

Les défenses des organisations s’améliorent au fil du temps, mais les attaques sont de plus en plus sophistiquées.

Les attaquants observent les environnements de leurs cibles et analysent les comportements des acteurs internes, de façon à fabriquer des clones de la cible qu’ils veulent attaquer.

Les mots de passe usurpés, bien qu’ils soient une arme ancienne dans la main des attaquants, sont souvent utilisés pour permettre des fuites de données.

Attention à DevOps (développeur + opérationnel), qui est un métier récent et mal maitrisé, dont la flexibilité est un avantage pour le métier mais un gros désavantage pour la sécurité. Les signaux sont faibles, or il maitrise les clés de l’infrastructure et, s’il est contaminé par un attaquant, ce dernier pourra se répandre sur tout le réseau de la chaine DevOps sans être rapidement repéré.

La « supply chain » reste le maillon faible, du fait de sa grande surface d’attaque possible, des fortes disparités de sécurité existant entre les différents fournisseurs (plusieurs milliers souvent par entreprise) et d’une visibilité réduite sur sa capacité à se défendre. Le risque concernant la supply chain est de créer un effet domino : un membre pénétré peut permettre le rebond sur plusieurs membres de cette supply chain, voire le déplacement sur d’autres supply chain, etc.

Le « social engineering » offre des surfaces d’attaques sous-évaluées par du phishing, du vishing/smishing, de l’intrusion physique, etc.

Et puis autre enseignement majeur : la conformité n’a jamais protégé quiconque et ne protège toujours pas contre les réalités du terrain et contre la Menace!

Donc message pour les penseurs de normes : venez sur le terrain pour comprendre sa réalité et arrêtez de tuer les entreprises qui devraient consacrer moins de temps et d’argent à respecter des normes surabondantes et plus de temps à se protéger contre les attaquants qui les menacent tous les jours !

A propos de Synacktiv

Fondée en 2012 par deux experts en sécurité, ses principaux domaines d'expertise sont les tests d’intrusions, les audits de sécurité, la rétro-ingénierie, la recherche de vulnérabilités et la réponse à incidents.

Synacktiv participe à des projets sensibles de renommée mondiale. Elle développe de nombreux outils de sécurité offensifs dans le cadre de ses activités. Synacktiv est agréée PASSI RGS et LPM (Prestataire d’Audit de la Sécurité des Systèmes d’Information) & CESTI (Centre d'Évaluation de la Sécurité des Technologies de l'Information) par l'ANSSI. Labellisée Cybersecurity Made In Europe par l'Alliance pour la Confiance Numérique (ACN), organisme certificateur autorisé par l’Autorité nationale des jeux (ANJ).

L’entreprise compte plus de 400 clients et emploie actuellement une équipe de plus de 200 experts en cybersécurité. Elle opère principalement depuis ses bureaux de Paris, Bordeaux, Toulouse, Lyon, Lille et Rennes. Les équipes interviennent en France, en Europe et à l’international. Alain Establier

Pour en savoir plus www.synacktiv.com

A relire aussi l’interview de Renaud Feil parue en janvier 2024 sur SDBR News :