Campagne d'espionnage StrongPity ciblant les utilisateurs d'Android

/ESET Research identifie une campagne d'espionnage StrongPity

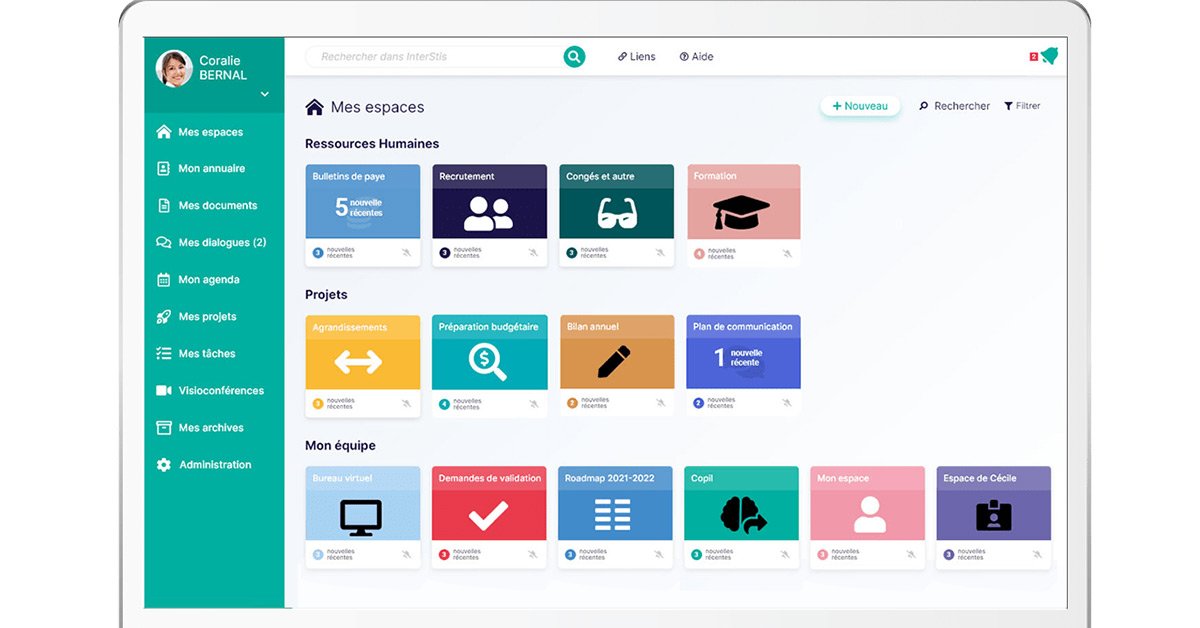

Les chercheurs d’ESET, Editeur Européen de solutions de sécurité, ont identifié une campagne StrongPity active distribuant une version “trojanisée” de l'application Android Telegram. Active depuis novembre 2021, la campagne a distribué une application malveillante via un site Web se faisant passer pour Shagle – un service de chat vidéo aléatoire qui fournit des communications cryptées entre étrangers.

Contrairement au site Shagle authentique entièrement basé sur le Web, qui n'offre pas d'application mobile officielle pour accéder à ses services, le site imitateur ne fournit qu'une application Android à télécharger et aucun streaming sur le Web n'est possible.

Cette porte dérobée StrongPity possède diverses fonctionnalités d'espionnage : ses 11 modules déclenchés dynamiquement sont responsables de l'enregistrement des appels téléphoniques, de la collecte des messages SMS, des listes des journaux d'appels, des listes de contacts et bien plus encore.

Ces modules sont documentés pour la toute première fois. Si la victime accorde les services d'accessibilité de l'application malveillante StrongPity, l'un de ses modules aura également accès aux notifications entrantes et pourra exfiltrer les communications de 17 applications telles que Viber, Skype, Gmail, Messenger ou Tinder.

A gauche le site original - A droite le site piratE

En résumé:

L'application est une version modifiée de l'application open-source Telegram, reconditionnée avec le code de porte dérobée StrongPity.

Sur la base des similitudes avec le code de porte dérobée StrongPity précédent et l'application signée avec un certificat d'une campagne StrongPity antérieure, ESET Research attribue cette menace au groupe StrongPity APT.

La porte dérobée de StrongPity est modulaire, où tous les modules binaires nécessaires sont cryptés à l'aide d'AES et téléchargés à partir de son serveur C&C, et dispose de diverses fonctionnalités d'espionnage.

Pour plus d’informations techniques sur l’attaque du groupe StrongPity, consultez l’article «StrongPity espionage campaign targeting Android users» sur WeLiveSecurity.

Crédits photos: ESET